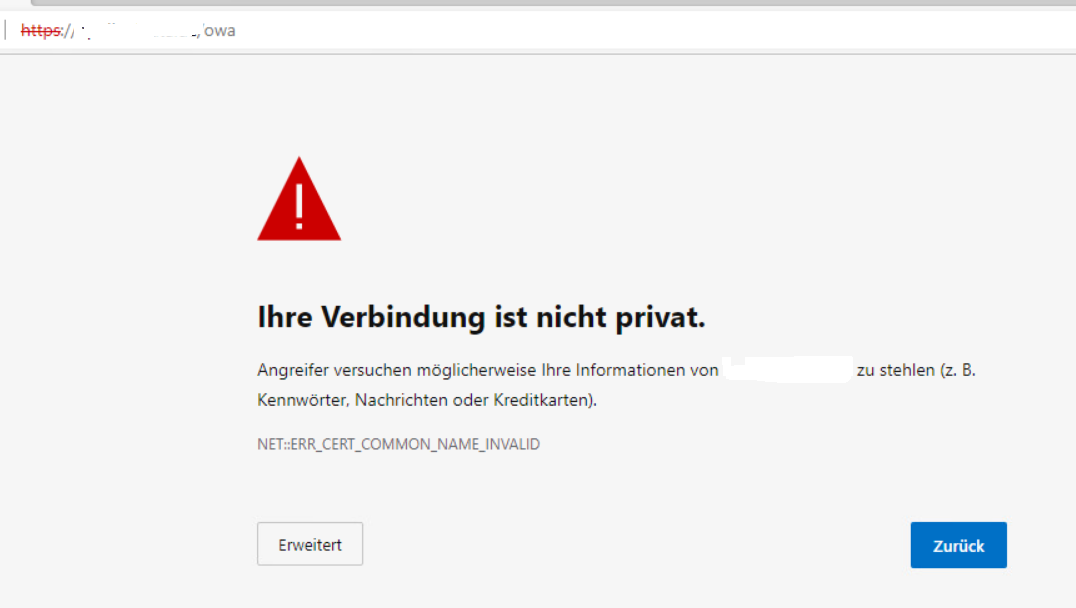

Von einer internen Zertifizierungsstelle ausgestellte Wildcard-Zertifikate, die für Exchange Server dem Dienst IIS zugeordnet sind, führen bei modernen Browsern wie dem Edge, Firefox oder Chrome zu einer Sicherheitswarnung:

Die Adressleiste zeigt an:

Zeigt man sich das Zertifikat an, sieht alles korrekt aus. Bei Verwendung des IE wird keine Warnung angezeigt.

Die Zertifikatsanforderung wurde mit der Exchange Admin Console (EAC) als Wildcard Zertifikat erstellt und das Zertifikat wurde von einer Active Directory integrierten Zertifizierungsstelle ausgestellt.

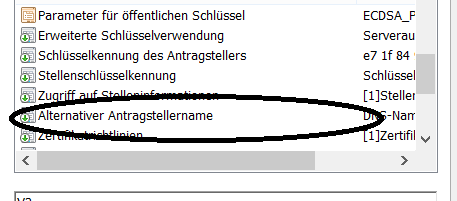

Ursache: Im Zertifikat fehlen Angaben zu den Service Alternate Names (SAN – Alternativer Antragstellenname). In den Detaileigenschaften des Zertifikats findet man die Eigenschaft Alternativer Antragstellername Der Assistent des EAC erstellt einen Request, der diese Namen nicht enthält.

Das gekennzeichnete Attribut fehlt oder ist falsch gesetzt:

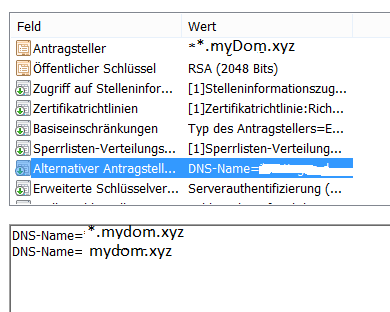

Edge, Firefox oder Chrome erfordern, dass das Attribut gefüllt ist:

Abhilfe: Entweder erstellt man den Request mit certreq.exe und einer geeigneten INF-Datei oder mit der Zertifikatskonsole.

Erstellen des Requests mit certreq.exe

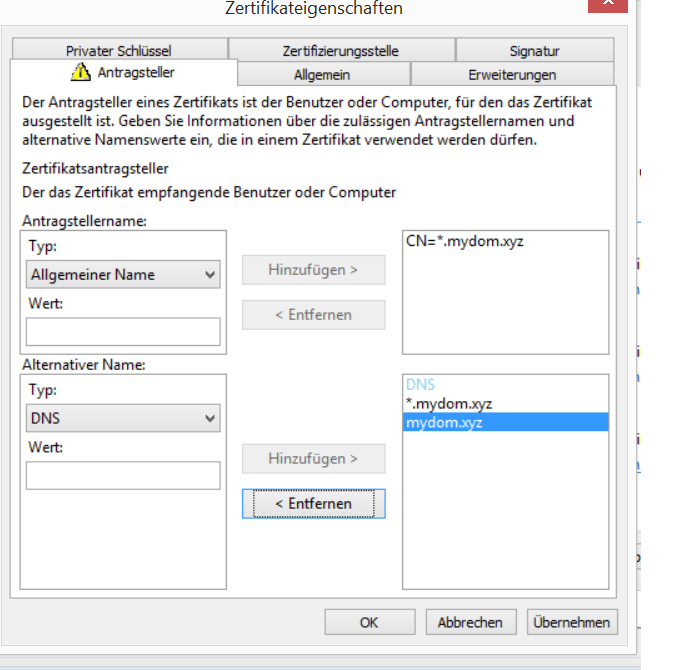

(Beispiel Domainname: myDom.xyz)

Zunächst wird eine INF-Datei benötigt, die mit einem gängigen Editor erstellt wird:

[Version]

Signature=”$Windows NT$”

[NewRequest]

Subject = “CN=.myDom.xyz”

KeyLength = 2048

Exportable = True

FriendlyName = “myDom”

KeySpec = 1

KeyUsage = 0xA0

MachineKeySet = True

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1

OID=1.3.6.1.5.5.7.3.2

[Extensions]

2.5.29.17 = “{text}”

continue = “dns=.myDom.xyz&”

continue = “dns=myDom.xyz&”

(Angepasst sollten das Subject, der FriedlyName und die Extensions werden.)

Der Request wird mit certreq.exe wie folgt erstellt:

Certreq.exe –new –machine <INF>.inf <request>.req

Die Requestdatei kann nun „wie gewohnt“ bei der Zertifizierungsstelle eingereicht werden. Die dabei herauskommende CER-Datei kann mit importiert werden

Certreq.exe –accept –machine <filename>.cer

Damit ist das Zertifikat importiert. Wenn dies auf einem Exchange Server erfolgt ist, kann das Zertifikat weiter mit der EAC oder der Exchange Shell dem Service IIS zugeordnet werden. Andernfalls muss der Zertifikat mit dem Private Key exportiert und in Exchange importiert werden.

Lösung mit der Zertifikatskonsole

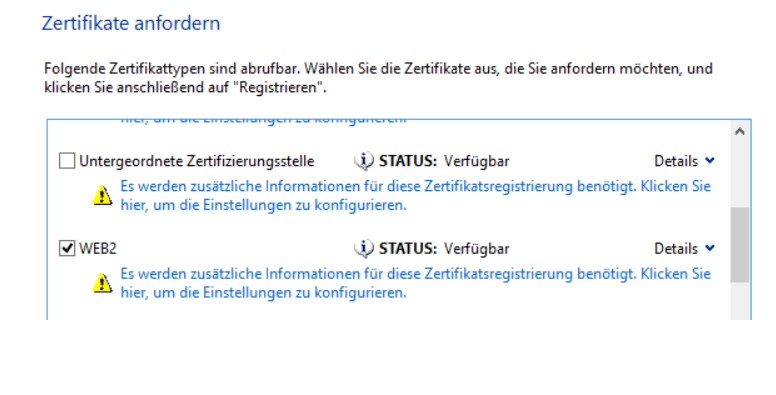

Dazu wird die Zertifikatskonsole – am besten auf einem der Exchange Server, der das Zertifikat erhalten soll – gestartet und das Computerkonto ausgewählt. Nun wird ein Zertifikat angefordert, wobei die benötigte Vorlage ausgewählt wird. Diese Vorlage muss die Eingabe weiterer Informationen ermöglichen:

Auf der Registerkarte Zertifikatseigenschaften wird wie folgt der Request erstellt:

Ist die interne CA und die Zertifikatsvorlage entsprechend konfiguriert, wird das Zertifikat ausgestellt und kann in Exchange für den Dienst IIS verwendet werden.

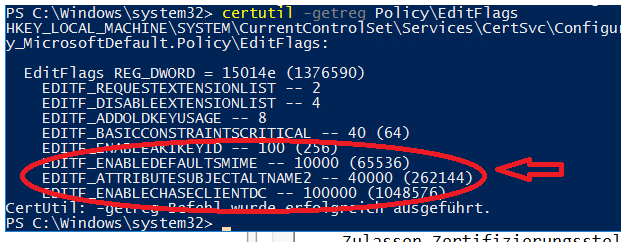

Die CA muss für beide Lösungswege das Ausstellen von Zertifikaten mit Service Altername Names ermöglichen. Wenn man die notwendigen Berechtigungen hat und sich auf dem ausstellenden CA-Server kann, kann diese so überprüft und gegebenenfalls konfiguriert werden

Überprüfen: Certutil.exe –getreg policy\Editflags

Konfigurieren:

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

restart-service certsvc